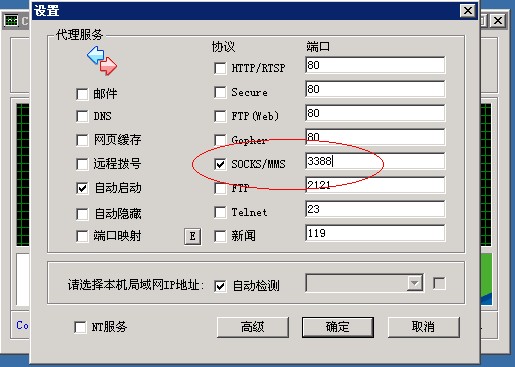

建立Socks5服务器

我们先来了解一下什么是socks5代理

SOCKS5 是一个代理协议,它在使用 TCP/IP协议通讯的前端机器和服务器机器之间扮演一个中介角色,使得内部网中的前端机器变得能够访问Internet网中的服务器,或者使通讯更加安全。SOCKS5 服务器通过将前端发来的请求转发给真正的目标服务器, 模拟了一个前端的行为。在这里,前端和SOCKS5之间也是通过TCP/IP协议进行通讯,前端将原本要发送给真正服务器的请求发送给SOCKS5服务器,然后SOCKS5服务器将请求转发给真正的服务器。

socks与http的区别

SOCKS是一组由Internal工程工作小组(IETF)所开发出来的开放软件开放标准,用来处理网络安全的事宜。SOCKS象一堵墙被夹在 Internal服务器和客户端之间,对于出入企业网络的资讯提供流量和安全的管理。SOCKS这个名词并不是一组英文字头的缩写,而是一个和 TCP/IP的Socket端口有关的安全标准,一般防火墙系统通常是象网关(Gateway)一样是作用在OSI模型的第七层也就是应用层上,对 TCP/IP的高级协议,如Telnet、FTP、HTTP和SMTP加以管制,而SOCKS作用在OSI模型的第四层也就是会话层上,象一个代理一样对客户端到服务器端或服务器和服务器之间的数据联系,提供安全上的服务。由于SOCKS作用在会话层上,因此它是一个提供会话层到会话层间安全服务的方案,不受高层应用程序变更的影响。 Socks代理只是简单地传递数据包,而不必关心是何种应用协议(比如FTP、HTTP和NNTP请求),所以Socks代理服务器比应用层代理服务器要快的

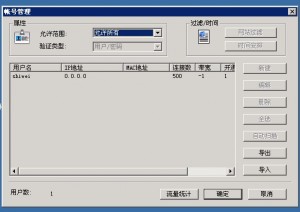

我们一般建立socks5服务器流行的使用ccproxy吧。很方便。因为这个软件还能管理不同的用户限制权限开设出来的帐号可以进行控制。

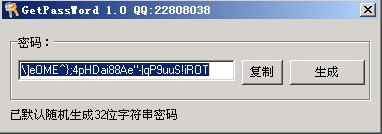

随机密码生成器

以前一直在运维工作中要设置和使用一些密码,但都要求很复杂。

为了服务器的安全,比如你在安装MSsqlserver时要设置sa的密码,那么要设置的密码一般为十几位。乱乱的这样相对会安全点。这样就要每次去哪个文本上去弄,这样如果没有随手删除就会留下些信息了。出于这样的情况,有时间的情况下,我随手就帮自己弄个方便的小工具吧。随机密码生成器就这样来了。哈哈!好吧不多说了。begin!

还是使用delphi很方便!

设计思路及要求:

1.我们要使用起来方便。单文件就可以了。

2.我们在使用中要能直接复制到剪贴板里,直接粘贴到密码设置框中。

3.随机生成32位大小写加数字与特殊字符。

代码很少。很容易看明白。不多说!看吧!

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 | procedure TForm1.Button1Click(Sender: TObject); begin begin Randomize; word:='0123456789abcdefghijklmnopqrstuvwxyz'+'ABCDEFGHIJKLMNOPQRSTUVWXYZ'+'~!@#$%^&*()_+-={}[]:"|\;<>?,./'; pass:=''; for i:=0 to 32 do pass:=pass+copy(word,trunc(length(word)*random+1),1); edit1.text:=pass; end; end; procedure TForm1.FormCreate(Sender: TObject); begin begin Randomize; word:='0123456789abcdefghijklmnopqrstuvwxyz'+'ABCDEFGHIJKLMNOPQRSTUVWXYZ'+'~!@#$%^&*()_+-={}[]:"|\;<>?,./'; pass:=''; for i:=0 to 32 do pass:=pass+copy(word,trunc(length(word)*random+1),1); edit1.text:=pass; end; end; procedure TForm1.Button2Click(Sender: TObject); begin Clipboard.SetTextBuf(PChar(Edit1.text));//复制到剪贴板 end; |

随机密码生成器:下载

linux下使用vsftp建立ftp服务

一般linux下上传下载文件有很多方式有ssh的有ftp的。

ssh下我们使用scp软件,这里不表,我们今天来说下来使用vsftp软件建立ftp服务上传下载文件。

运行以下命令

1 | yum install vsftpd |

安装好后,先别启动服务,先进入配置文件设置下。

1 2 | cd /etc/vsftpd/conf vi /etc/vsftpd/vsftpd.conf |

在vsftpd 设置 /etc/vsftpd/vsftpd.conf 加入以下一行

chroot_local_user=YES //锁定用户目录

max_clients=0 //0表示不限制并发连接数一般不用加入

anonymous_enable=YES 这个要改成NO不然谁都能上传了呵呵。安全

好现在我们建立ftp用户登陆,一般不使用root进行登陆!比如我们网站放在/var/www/html目录

建立用户

1 | useradd ftpup |

设置密码

1 | passwd ftpup |

设置权限

1 2 | usermod -s /sbin/nologin -d /var/www/html -g ftp ftpup chown -R ftpup:ftp /var/www/html |

启动服务

1 | service vsftpd start |

ps:上传如果出现问题运行 setsebool ftpd_disable_trans 1 //selinux一定要关了运行,不然会提示出错

如何开启或关闭selinux

默认情况下为了linux的安全下selinux是默认开启的。但这样如果我们要进行内核编译和软件安装及升级就会遇到无法成功的一些问题。个人感觉有时selinux对系统保护的有点小白,我就在以前帮客户维护服务器中遇到不少这样的情况,最后发现原来是它在恶搞。好吧,我们来解决它。

方法很容易,我们先用命令进行判断下是否selinux是开启的。

1 | # getenforce //命令知道SELinux的状态 |

如果显示 Enforcing 此表示开就是开启的。那我们接着进行操作关闭它。

1 | vi /etc/sysconfig/selinux |

找到

SELINUX=enforcing

改成

SELINUX=disabled

:wq

保存退出!

reboot 重启服务器。搞定!

用vnc控制Linux的远程桌面

远程桌面?一般情况下是windows服务器才使用到的。但其实linux也有桌面系统。那么linux是否也可以远程桌面呢?当然是可以的,也有软件可以进行远程桌面控制了。其实一般情况下linux服务器环境下我们一般是使用不到xwindows的,但在一些特定的环境下我们必须要使用远程桌面进行linux控制这时我们就要使用到vnc来进行远程控制。

那我们就来安装一下远程桌面吧,玩转下vnc。

1.我们先进行linux下vnc服务的安装。安装方法我就不多说了有yum的有源代码的。以下说明下源代码方式的。已经安装vnc服务的可以不用看这步。

1 2 3 4 5 6 7 8 | tar zxvf vnc-X.tgz cd X cp *vnc* /usr/local/bin/ #如果没有vnc 目录,就建vnc目录 <pre lang="shell"> mkdir /usr/local/vnc cp -r classes/ /usr/local/vnc/ |

2.安装好后进行密码设置,运行命令

1 | vncpasswd |

3.设置好密码后启动vnc服务

1 | vncserver |

注意New ‘X’ desktop is kill:1 记住1是vnc客户端要连接的端口号

4.客户端启动vncviewer,输入:如192.168.1.110:1 呵呵就是这么容易。

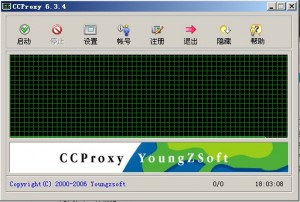

建立自己的代理服务器

如何建立自己代理服务器呢?其实方法很容易。我们去下载一个叫ccproxy的软件就可以很方便的建立代理服务器。

代理服务器CCProxy于2000年6月问世,是国内最流行的下载量最大的的国产代理服务器软件。主要用于局域网 内共享宽带上网,ADSL共享上网、专线代理共享、ISDN代理共享、卫星代理共享、蓝牙代理共享和二级代理等共享代理上网。

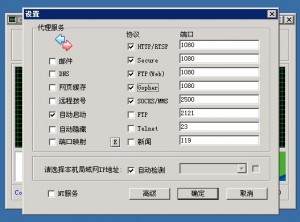

下面我们就来一步步来建立自己的代理服务器!

我们先进入设置页面勾选http的使用。端口设置1080。

其后我们再点用户进入用户访问权限设置

我们允许所有的人通过这个代理服务器访问网站。

通过以上设置我们可以很简单的通过ccoprxy设置自己的代理服务器。

管理与使用eNom域名

访问 http://access.enom.com 比如域名是vps12.com和密码填写到对应的位置后点击Login按钮。

接来下,我们来edit Host records进行记录修改!都很容易对应a记录或是其他的一些记录。

了解什么是SEO优化

SEO(Search Engine Optimization)搜索引擎优化的英文缩写。

是指通过采用易于搜索引擎索引的合理手段,使网站各项基本要素适合搜索引擎的检索原则并且对用户更友好(Search Engine Friendly),从而更容易被搜索引擎收录及优先排序从属于SEM(网络营销)。SEO的中文意思是搜索引擎优化。通俗理解是:通过总结搜索引擎的排名规律,对网站进行合理优化,使你的网站在百度和Google的排名提高,让搜索引擎给你带来客户。深刻理解是:通过SEO这样一套基于搜索引擎的营销思路,为网站提供生态式的自我营销解决方案,让网站在行业内占据领先地位,从而获得品牌收益。

结合个人经验网站优化技术分享探讨搜索引擎,一个搜索引擎友好的网站,应该方便搜索引擎检索信息,并且返回的检索信息让用户看起来有吸引力,这样才能达到搜索引擎营销的目的。

如何在linux系统下安装软件

通常情况下linux系统或是unix系统下安装软件有以下几种方式

1. 源代码包安装,这种方式一下下载的源代码包以*.tgz或是*.tar.gz为后辍的打包文件。

例如我们从网上下载要安装的web服务软件apache2,那我们就在shell下运行如下命令:

1 2 3 4 5 6 7 8 9 10 11 | tar zxvf httpd-2.0.49.tar.gz cd httpd-2.0.49 ./configure --prefix=/usr/local/apache2 --enable-so --enable-ssl #(--prefix=/usr/local/apache2 为安装路径,--enable-so支持模块,--enable-ssl支持SSL) make make install #(安装结束) |

这种原代码方式的安装软件,好处是可以在指定的编译环境下指定路径进行安装。缺点就是安装步骤繁琐安装过程的时间也比较长。

2.rpm包安装方式,rpm包是已经在系统环境下进行指定编译好的安装方式。这种安装方式很快,操作简便适合一般性应用的安装。安装方式如下:

比如我们有一个安装包文件httpd-2.0.49.rpm,那么我们就只要运行以下命令就可以很快速的安装好apache软件

1 | rpm -ivh httpd-2.0.49.rpm |

3.除了以上两种方式的安装,还有一些apt及tar.bz2包的安装。都找不多。以下这种是在linux centos或是rh4、rh5下yum 方式的安装这种方式不用先下载好软件可以直接运行安装和升级,非常方便。方法如下:

1 | yum install httpd |

这样就可以完成apache 的安装。快试试吧!

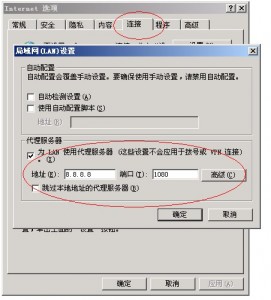

使用代理访问网站

要使用代理访问网站,我们就要先了解一下什么是代理服务器–Proxy server,通常我们访问网站都是直接与目的主机相连,使用了代理服务器,可先与代理服务器进行连接,然后把我们的请求,比如说我们想得到哪个网页的内容,告诉代理服务器,由代理服务器帮我们取下来。一般代理服务器都有一个很大的Cache,起缓冲的作用,它不断将新取得数据储存到它的存储器上;如果浏览器所请求的数据在它本机的存储器上已经存在,而且是最新的话,那么它就不重新从Web服务器取数据,而直接将存储器上的数据传送给用户的浏览器,这样就能显著地提高浏览速度和效率了。

使用代理访问网站通常有两种类型,Http代理和Socks5代理。Http代理是用来浏览网页用的,其端口一般是80和8080,不过也有3128等其它端口的;而socks5代理则可以看成是一种全能的代理,不管是telnet、ftp还是irc聊天都可以用它,这类代理的端口通常是1080。下面我们用个例子进行说明如何操作我们用ie为例子

首先我们先要找一条http代理的服务器进行。比如我们的代理服务器目标为8.8.8.8端口1080。如图

确定后我们就可以通过代理服务器进行网站浏览了!