在公网交换机使用中。一般不想被人随便ssh测试登陆或是嗅探,就要用到acl限控功能,这也是为了核心网络设备的安全稳定。像cisco等交换机都使用acl进行管理控制。我们可以简单使用基本的acl策略进行ip限制登陆访问一些端口。这样可以做为很好的管理和控制安全等级。

1、acl限制指定ip地址访问22端口连接ssh

//123的ip为交换机ip,8.8.8.8 为指定的特定ip地址

access-list 101 permit tcp host 192.168.0.8 host 192.168.0.253 eq 22

access-list 101 permit tcp host 8.8.8.8 host 123.123.123.123 eq 22

access-list 101 permit tcp host 1.1.1.1 host 123.123.123.123 eq 22

access-list 101 permit tcp host 8.8.4.4 host 123.123.123.123 eq 22

access-list 101 deny tcp any any eq 22

access-list 101 permit ip any any

interface Gi0/1

ip access-group 101 in

acl限制指定ip地址访问23端口连接telnet

//123的ip为交换机ip,8.8.8.8 为指定的特定ip地址

access-list 101 permit tcp host 192.168.0.8 host 192.168.0.253 eq 23

access-list 101 permit tcp host 8.8.8.8 host 123.123.123.123 eq 23

access-list 101 permit tcp host 1.1.1.1 host 123.123.123.123 eq 23

access-list 101 permit tcp host 8.8.4.4 host 123.123.123.123 eq 23

access-list 101 deny tcp any any eq 23

access-list 101 permit ip any any

interface Gi0/1

ip access-group 101 in

ps:有些像2960x的交换机。无法直接使用ip access-group 101 in,只能使用vlan。ip access-group vlan in,不同交换机表达方式不太一样。到时具体命令?号一下参考。

2、交换机acl基本管理方法

删除access-list整个条目如106

Switch(config)#no access-list 106

进入access-list

ip access-list standard/extended ‘number’

根据list的类型选择standard/extended,这里我用的是106所以选extended

ip access-list extended 106

Switch(config-ext-nacl)#

验证

do show access-list

删除序号为40的条目

no 40

//这样40就更换上以下这条了

40 permit tcp host 192.168.0.8 host 192.168.0.253 eq 23

41 permit tcp host 192.168.0.0/24 host 192.168.0.253 eq 23

如果要在中间添加条目

Router(config)#ip access-list standard 20

Router(config-std-nacl)#50 permit 172.18.0.111

Router(config-std-nacl)#60 permit 172.18.0.222

Router(config-std-nacl)#55 permit 172.18.0.150

这篇文档是关于cisco交换机升级的命令用法,用于升级.tar格式的IOS,里面包含HTTP管理用到的文件。

建议大家升级交换机都用此命令吧,包括路由器升级带SDM或CCME等等,此文的出处实在是查询不到,感谢原作者的贡献。

现在C3750的文件系统做一个总结。

查看文件系统。默认是flash.

dir all (flash: )

show file system

更改目录:

cd xx

pwd (查看当前目录)

新建目录:

mkdir xx

删除目录:

delete/force(不再询问确认)/recursive(删除目录下的子目录和文件)

如果是flash: (整个flash),如果是目录,则是整个目录。

不可恢复。

copy,还是复制。

创建一个tar文件:

archive tar/creat x…(目的) x…(源)

查看一个tar包含的文件:

archive tar/table xxx.tar

解压缩一个tar文件:

archive tar/xtract xxx.tar flash: (解压缩整个tar,只能解到当前flash)

archive tar/xtract xxx.tar flash:/xxxxx (指定解压缩整个tar,或其中某个文件,目录)

查看一个可读文件的内容:

more xxx (可以是远程的,如TFTP)

配置文件:

Switch# copy t system:running-config (多了个system)

Switch# copy system:running-config t (多了个system)

cisco.com上提供的ios为tar格式。包含的文件见文档。

升级IOS文件:

archive download-sw/overwrite(覆盖原IOS)/reload(重启)

或者

archive download-sw/leave-old-sw(保留原IOS)/reload(重启)

download时会有算法来验证新IOS是否适合当前模块和内存,否则会报错。

如查选用/overwrite,不管down的IOS是否与现在相同,都会被删除。

download完成后,会自动将boot参数指向新IOS。

(文档虽然没讲,但是我想,有足够flash空间的情况下,还是不要覆盖原IOS,传完再删)

上传IOS文件:

archive upload-sw

上传算法会自动把多个系统文件生成为.tar ,并上传。

(详细系统组成文件见文档937页):info, the Cisco IOS image, and the web management files.

IOS恢复参见文档里的Troubleshooting部分

处理以tar结尾的Cisco IOS文件

一般Cisco IOS文件是以bin结尾的,我们只要将其上传,并更改引导配置,指向新上传的文件,Cisco设备就会以这个新的IOS文件来引导。我们升级IOS的目的也就达到。但现在Cisco出了一种以TAR结尾的IOS文件,它的处理方法与以前有所不同。

升级IOS文件:

archive download-sw/overwrite(覆盖原IOS)/reload(重启) ftp://x.x.x.x/x.tar

或者

archive download-sw/leave-old-sw(保留原IOS)/reload(重启) ftp://x.x.x.x/x.tar

download时会有算法来验证新IOS是否适合当前模块和内存,否则会报错。

如查选用/overwrite,不管down的IOS是否与现在相同,都会被删除。

download完成后,会自动将boot参数指向新IOS。

(文档虽然没讲,但是我想,有足够flash空间的情况下,还是不要覆盖原IOS,传完再删

上传IOS文件:archive upload-sw ftp://x.x.x.x/x.tar

上传算法会自动把多个系统文件生成为.tar ,并上传。

文件内一般会包含:info, the Cisco IOS image, and the web management files.

附:

Cisco IOS常用的其它命令:

创建一个tar文件:archive tar/creat x…(目的) x…(源)

查看一个tar包含的文件:archive tar/table xxx.tar

解压缩一个tar文件:archive tar/xtract xxx.tar flash: (解压缩整个tar,只能解到当前flash)

archive tar/xtract xxx.tar flash:/xxxxx (指定解压缩整个tar,或其中某个文件,目录)

查看文件系统,默认是flash.dir all (flash: )

show file system

更改目录:cd xx

查看当前目录pwd

新建目录:mkdir xx

删除目录:delete/force(不再询问确认)/recursive(删除目录下的子目录和文件)

如果是flash: (整个flash),如果是目录,则是整个目录。不可恢复。

复制copy

查看一个可读文件的内容:more xxx (可以是远程的,如TFTP)

配置文件:copy tftp running-config (多了个system)

copy running-config tftp:

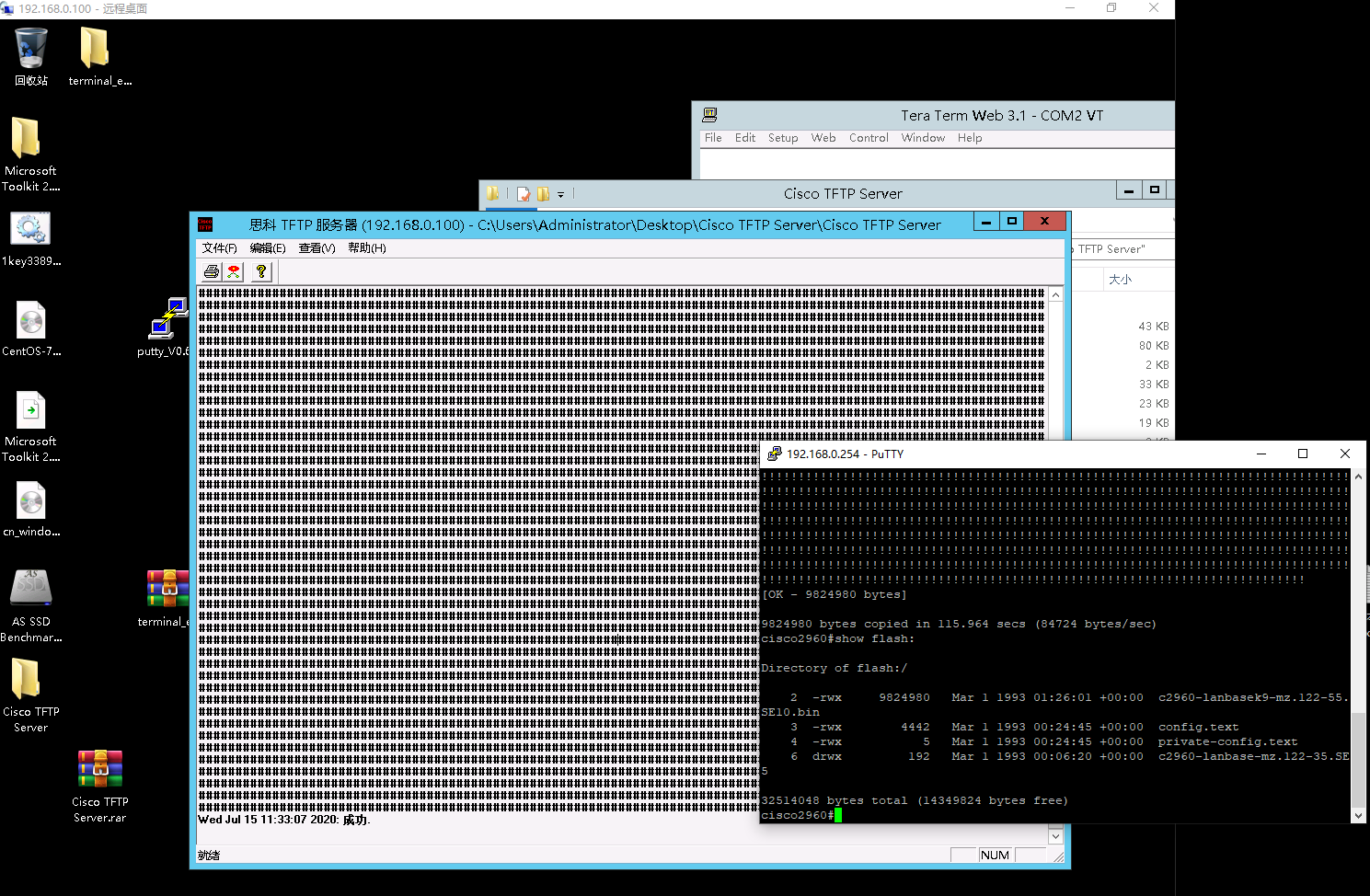

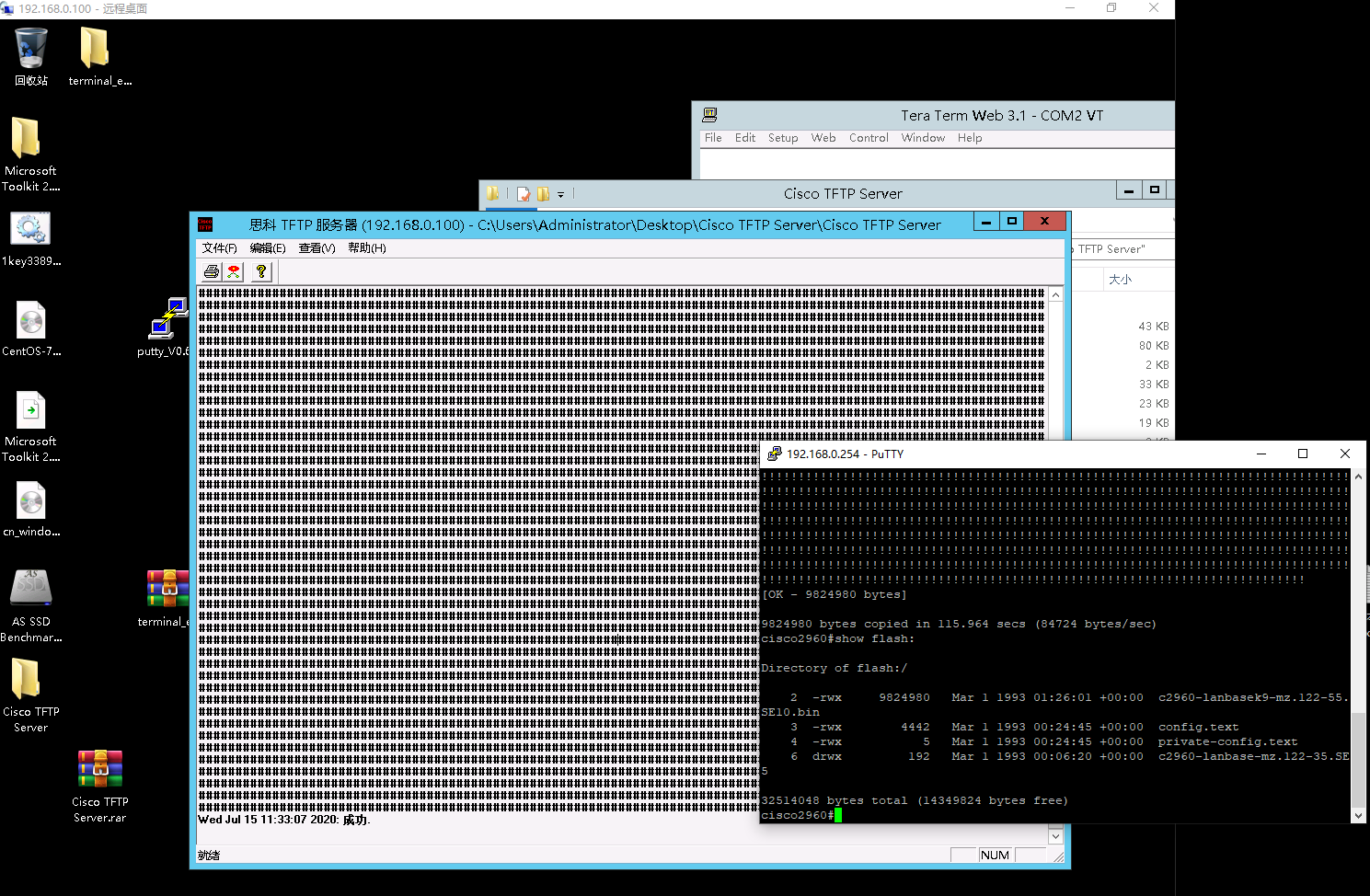

手上有一台老的WS-C2960-48TT-L 交换机。要配置一些策略。还有ssh2、acl,发现无法进行命令不支持。查了下。原因是自己的iso太旧。不带k9的rom是不支持更多指令和相关功能的。

决定升级iso。步骤记录下来了。希望对大家有帮助。要用到一个工具。网上也有的下。主要就是bin的iso文件比较麻烦。

找了下,还是有好心人存了百度网盘。共享给大家:

https://yun.baidu.com/s/1gdCpCXX?errno=0&errmsg=Auth%20Login%20Sucess&&bduss=&ssnerror=0&traceid=

工具Cisco TFTP Server 建议在win7 win2008 win2012下使用。win10不支持

1、 配置IP地址好上传iOS和config.text文件

Switch#conf t

Switch(config)#int vlan 1

Switch(config)#ip add 192.168.0.254 255.255.0.0

Switch(config)#no shut

Switch(config)#end

Switch#ping 192.168.0.100 //电脑上配置的IP,要和上面的地址在一个网段

//ping通后说明网络没问题了,可以上传iOS和配置文件了

//把网线插入交换机的任意口,因为默认都在vlan1里

2、 上传iOS和配置文件

Switch#copy tftp: flash:

提示输入远程主机 192.168.0.100

提示输入要传的文件名(要注意带上后缀)c2960-lanbasek9-mz.122-50.SE10.bin

提示目的地文件名c2960-lanbasek9-mz.122-50.SE10.bin

传输开始,同上在把config.text文件也上传

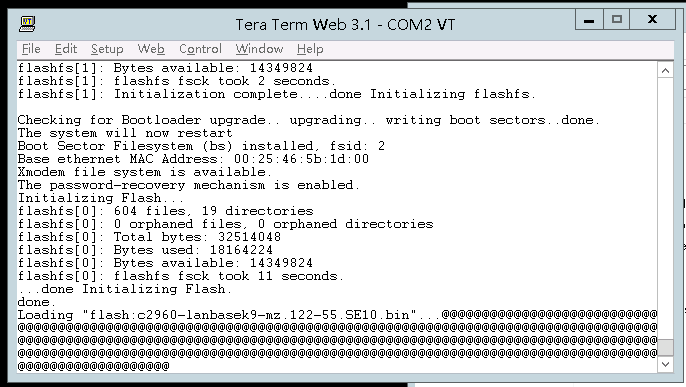

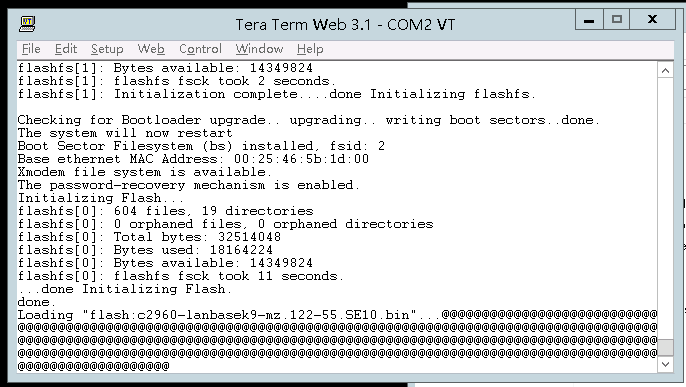

3、 修改引导镜像

Switch#config t

Switch(config)#boot system flash: c2960-lanbasek9-mz.122-50.SE10.bin

Switch(config)#end

Switch#wr

Switch#reload

重启后进入查看是否启动新iOS,show version

确认后,copy flash:config.text system:running-config

Wr保存,至此升级和跟新配置完毕