lsblk各个字段解释

默认情况下,lsblk命令将以树状格式列出所有块设备:

[root@MyCloudServer ~]# lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT

xvda 202:0 0 10G 0 disk

├─xvda1 202:1 0 500M 0 part /boot

└─xvda2 202:2 0 9.5G 0 part

├─centos-root 253:0 0 8.5G 0 lvm /

└─centos-swap 253:1 0 1G 0 lvm [SWAP]

xvdb 202:16 0 30G 0 disk

└─xvdb1 202:17 0 30G 0 part

└─Xvdbgroup-xvdb1 253:2 0 29.9G 0 lvm /www

[root@MyCloudServer ~]#

MAJ:MIN: 显示设备的主要和次要设备号,MAJ(major number)表示不同的设备类型,MIN(minor number)表示同一个设备的的不同分区。

RM: 显示设备是否可移动。请注意,在此示例中,设备sr0的RM值等于1,表示它是可移动的。

SIZE: 提供有关设容量的信息。

RO: 显示设备是否为只读。在这种情况下,所有设备的RO均为RO = 0,表示它们不是只读的。

TYPE: 显示块设备是磁盘还是磁盘中的分区(部分)的信息。在此示例中,sda和sdb是磁盘,而sr0是只读存储器(rom)。

MOUNTPOINT: 显示设备的挂载点。

列出所有设备

默认选项不会列出所有空设备。要查看这些内容,还可以使用以下命令:

[root@localhost ~]# lsblk -a

列出设备权限和所有者

要列出设备所有者,组和权限,请使用-m选项:

[root@localhost ~]# lsblk -m

一、概述

Docker 在不重建容器的情况下,日志文件默认会一直追加,时间一长会逐渐占满服务器的硬盘的空间,内存消耗也会一直增加。

Docker 的日志文件存在 /var/lib/docker/containers 目录中

二、处理方案

2.1 使用脚本清理日志(治标)

clean_docker_logs.sh

1

2

3

4

5

6

7

8

9

10

11

12

| #!/bin/bash

echo "==================== start clean docker containers logs =========================="

logs=$(find /var/lib/docker/containers/ -name *-json.log)

for log in $logs

do

echo "clean logs : $log"

cat /dev/null > $log

done

echo "==================== end clean docker containers logs ==========================" |

2.2 设置Docker容器日志大小(治本)

修改docker-compose.yml

示例:

1

2

3

4

5

6

7

8

| gateway-services:

container_name: gateway-services

image: adoptopenjdk/openjdk8

restart: always

logging:

driver: "json-file"

options:

max-size: "50m" |

max-size=50m,意味着一个容器日志大小上限是50M

重启docker

docker-compose –compatibility up -d

引起这个原因是因为在网站存放位置的:

graph_image.php

graph_json.php

graph_view.php

graph_xport.php

因为限制了时间戳的最大时间是1600000000,此时间为2020-09-13 20:26:40

改为2600000000或者更大

存在BUG的版本:

=0.8.7<1.2.10

0.8.7至1.2.10所有版本,均会出现此故障

不受影响的版本:

=1.2.10后所有版本,<0.8.7前所有版本

问题分析

Cacti从0.8.7版本开始,也就是说在2007年(13年前)设置了时间戳的值为1600000000,转换成时间为2020-09-13 20:26:40,表示在2020年9月13日20点26分40秒后,选择过滤图形时间会导致失效,图形过滤器出现BUG。

3.修复方法

0.8.7版本至1.0.0版本修复方法如下:

修改当前web根目录下的graph_xport.php和graph_image.php两个文件,查找1600000000,每个文件中会有两个这个值,将其全部改成2088385563,修改后无需重启任何服务,直接刷新当前浏览器即可!

if (!empty(_GET["graph_start"]) &&_GET["graph_start"] < 1600000000) {

graphdataarray["graphstart"]=_GET["graph_start"];

}

if (!empty(_GET["graph_end"]) &&_GET["graph_end"] < 1600000000) {

graphdataarray["graphend"]=_GET["graph_end"];

}

1.0.0版本至1.2.10版本修复方法如下:

修改当前web根目录下的graph_image.php、graph_json.php、graph_xport.php、remote_agent.php这四个文件,查找1600000000,将其全部改成2088385563,修改后无需重启任何服务,直接刷新当前浏览器即可!

if (!isempty_request_var(‘graph_start’) && get_request_var(‘graph_start’) < 1600000000) {

$graph_data_array['graph_start'] = get_request_var(‘graph_start’);

}

if (!isempty_request_var(‘graph_end’) && get_request_var(‘graph_end’) < 1600000000) {

$graph_data_array['graph_end'] = get_request_var(‘graph_end’);

}

看到 9 个 shell 脚本范例,运维可以根据实际情况进行修改,9个 shell 脚本如下:

1、Dos 攻击防范(自动屏蔽攻击 IP)

1

2

3

4

5

6

7

8

9

10

| #!/bin/bash

DATE=$(date +%d/%b/%Y:%H:%M)

LOG_FILE=/usr/local/nginx/logs/demo2.access.log

ABNORMAL_IP=$(tail -n5000 $LOG_FILE |grep $DATE |awk '{a[$1]++}END{for(i in a)if(a[i]>10)print i}')

for IP in $ABNORMAL_IP; do

if [ $(iptables -vnL |grep -c "$IP") -eq 0 ]; then

iptables -I INPUT -s $IP -j DROP

echo "$(date +'%F_%T') $IP" >> /tmp/drop_ip.log

fi

done |

2、Linux 系统发送告警脚本

1

2

3

4

5

| # yum install mailx

# vi /etc/mail.rc

set from=baojingtongzhi@163.com smtp=smtp.163.com

set smtp-auth-user=baojingtongzhi@163.com smtp-auth-password=*******

set smtp-auth=login |

3、MySQL 数据库备份单循环

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| #!/bin/bash

DATE=$(date +%F_%H-%M-%S)

HOST=localhost

USER=backup

PASS=123.com

BACKUP_DIR=/data/db_backup

DB_LIST=$(mysql -h$HOST -u$USER -p$PASS -s -e "show databases;" 2>/dev/null |egrep -v "Database|information_schema|mysql|performance_schema|sys")

for DB in $DB_LIST; do

BACKUP_NAME=$BACKUP_DIR/${DB}_${DATE}.sql

if ! mysqldump -h$HOST -u$USER -p$PASS -B $DB > $BACKUP_NAME 2>/dev/null; then

echo "$BACKUP_NAME 备份失败!"

fi

done |

4、MySQL 数据库备份多循环

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| #!/bin/bash

DATE=$(date +%F_%H-%M-%S)

HOST=localhost

USER=backup

PASS=123.com

BACKUP_DIR=/data/db_backup

DB_LIST=$(mysql -h$HOST -u$USER -p$PASS -s -e "show databases;" 2>/dev/null |egrep -v "Database|information_schema|mysql|performance_schema|sys")

for DB in $DB_LIST; do

BACKUP_DB_DIR=$BACKUP_DIR/${DB}_${DATE}

[ ! -d $BACKUP_DB_DIR ] && mkdir -p $BACKUP_DB_DIR &>/dev/null

TABLE_LIST=$(mysql -h$HOST -u$USER -p$PASS -s -e "use $DB;show tables;" 2>/dev/null)

for TABLE in $TABLE_LIST; do

BACKUP_NAME=$BACKUP_DB_DIR/${TABLE}.sql

if ! mysqldump -h$HOST -u$USER -p$PASS $DB $TABLE > $BACKUP_NAME 2>/dev/null; then

echo "$BACKUP_NAME 备份失败!"

fi

done

done |

5、Nginx 访问访问日志按天切割

1

2

3

4

5

6

7

8

9

10

11

12

| #!/bin/bash

LOG_DIR=/usr/local/nginx/logs

YESTERDAY_TIME=$(date -d "yesterday" +%F)

LOG_MONTH_DIR=$LOG_DIR/$(date +"%Y-%m")

LOG_FILE_LIST="default.access.log"

for LOG_FILE in $LOG_FILE_LIST; do

[ ! -d $LOG_MONTH_DIR ] && mkdir -p $LOG_MONTH_DIR

mv $LOG_DIR/$LOG_FILE $LOG_MONTH_DIR/${LOG_FILE}_${YESTERDAY_TIME}

done

kill -USR1 $(cat /var/run/nginx.pid) |

6、Nginx 访问日志分析脚本

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

| #!/bin/bash

# 日志格式: $remote_addr - $remote_user [$time_local] "$request" $status $body_bytes_sent "$http_referer" "$http_user_agent" "$http_x_forwarded_for"

LOG_FILE=$1

echo "统计访问最多的10个IP"

awk '{a[$1]++}END{print "UV:",length(a);for(v in a)print v,a[v]}' $LOG_FILE |sort -k2 -nr |head -10

echo "----------------------"

echo "统计时间段访问最多的IP"

awk '$4>="[01/Dec/2018:13:20:25" && $4<="[27/Nov/2018:16:20:49"{a[$1]++}END{for(v in a)print v,a[v]}' $LOG_FILE |sort -k2 -nr|head -10

echo "----------------------"

echo "统计访问最多的10个页面"

awk '{a[$7]++}END{print "PV:",length(a);for(v in a){if(a[v]>10)print v,a[v]}}' $LOG_FILE |sort -k2 -nr

echo "----------------------"

echo "统计访问页面状态码数量"

awk '{a[$7" "$9]++}END{for(v in a){if(a[v]>5)print v,a[v]}}'

7、查看网卡实时流量脚本

#!/bin/bash

NIC=$1

echo -e " In ------ Out"

while true; do

OLD_IN=$(awk '$0~"'$NIC'"{print $2}' /proc/net/dev)

OLD_OUT=$(awk '$0~"'$NIC'"{print $10}' /proc/net/dev)

sleep 1

NEW_IN=$(awk '$0~"'$NIC'"{print $2}' /proc/net/dev)

NEW_OUT=$(awk '$0~"'$NIC'"{print $10}' /proc/net/dev)

IN=$(printf "%.1f%s" "$((($NEW_IN-$OLD_IN)/1024))" "KB/s")

OUT=$(printf "%.1f%s" "$((($NEW_OUT-$OLD_OUT)/1024))" "KB/s")

echo "$IN $OUT"

sleep 1

done |

8、服务器系统配置初始化脚本

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

| #/bin/bash

# 设置时区并同步时间

ln -s /usr/share/zoneinfo/Asia/Shanghai /etc/localtime

if ! crontab -l |grep ntpdate &>/dev/null ; then

(echo "* 1 * * * ntpdate time.windows.com >/dev/null 2>&1";crontab -l) |crontab

fi

# 禁用selinux

sed -i '/SELINUX/{s/permissive/disabled/}' /etc/selinux/config

# 关闭防火墙

if egrep "7.[0-9]" /etc/redhat-release &>/dev/null; then

systemctl stop firewalld

systemctl disable firewalld

elif egrep "6.[0-9]" /etc/redhat-release &>/dev/null; then

service iptables stop

chkconfig iptables off

fi

# 历史命令显示操作时间

if ! grep HISTTIMEFORMAT /etc/bashrc; then

echo 'export HISTTIMEFORMAT="%F %T `whoami` "' >> /etc/bashrc

fi

# SSH超时时间

if ! grep "TMOUT=600" /etc/profile &>/dev/null; then

echo "export TMOUT=600" >> /etc/profile

fi

# 禁止root远程登录

sed -i 's/#PermitRootLogin yes/PermitRootLogin no/' /etc/ssh/sshd_config

# 禁止定时任务向发送邮件

sed -i 's/^MAILTO=root/MAILTO=""/' /etc/crontab

# 设置最大打开文件数

if ! grep "* soft nofile 65535" /etc/security/limits.conf &>/dev/null; then

cat >> /etc/security/limits.conf << EOF

* soft nofile 65535

* hard nofile 65535

EOF

fi

# 系统内核优化

cat >> /etc/sysctl.conf << EOF

net.ipv4.tcp_syncookies = 1

net.ipv4.tcp_max_tw_buckets = 20480

net.ipv4.tcp_max_syn_backlog = 20480

net.core.netdev_max_backlog = 262144

net.ipv4.tcp_fin_timeout = 20

EOF

# 减少SWAP使用

echo "0" > /proc/sys/vm/swappiness

# 安装系统性能分析工具及其他

yum install gcc make autoconf vim sysstat net-tools iostat if |

9、监控 100 台服务器磁盘利用率脚本

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

| #!/bin/bash

HOST_INFO=host.info

for IP in $(awk '/^[^#]/{print $1}' $HOST_INFO); do

USER=$(awk -v ip=$IP 'ip==$1{print $2}' $HOST_INFO)

PORT=$(awk -v ip=$IP 'ip==$1{print $3}' $HOST_INFO)

TMP_FILE=/tmp/disk.tmp

ssh -p $PORT $USER@$IP 'df -h' > $TMP_FILE

USE_RATE_LIST=$(awk 'BEGIN{OFS="="}/^\/dev/{print $NF,int($5)}' $TMP_FILE)

for USE_RATE in $USE_RATE_LIST; do

PART_NAME=${USE_RATE%=*}

USE_RATE=${USE_RATE#*=}

if [ $USE_RATE -ge 80 ]; then

echo "Warning: $PART_NAME Partition usage $USE_RATE%!"

fi

done

done |

ssh 连接 centos 服务器时报警告:

-bash: warning: setlocale: LC_CTYPE: cannot change locale (UTF-8): No such file or directory

原因是 ssh连接的时候会传递环境变量,这个变量如在服务器没有的环境,就会报这个错误,是LC_CTYPE这个环境变量导致的提示。

对于LC_CTYPE的参数,我们一般建议设置成UTF-8,服务器上配置文件缺少相应配置参数。所以就报错了。

解决办法:

在centos上运行

vi /etc/locale.conf

内容改为:

LANG=en_US.utf8

LC_ALL=en_US.utf8

LC_CTYPE=en_US.utf8

重新连接ssh,就可以解决错误提示。

proxmox 升到7,或是安装7后的版本在使用旧的pct模版LXC的 Centos 7 无法开机,出现以下错误提示:

WARN: old systemd (< v232) detected, container won't run in a pure cgroupv2 environment! Please see documentation -> container -> cgroup version.

TASK WARNINGS: 1

解決方法如下

vim /etc/default/grub

找到以下

GRUB_CMDLINE_LINUX_DEFAULT=”quiet”

改成以下

GRUB_CMDLINE_LINUX_DEFAULT=”systemd.unified_cgroup_hierarchy=0 quiet”

运行更新grub

update-grub

重启服务器

reboot

2020年11月30日 centos6各大开源镜像站已经停止维护了!但是阿里源还是可以用的通道,因为他的centos-vault仓库里放了之前版本的centos的包。

只需要在centos命令行界面下执行一下几条命令即可解决问题。命令如下:

1

2

3

4

5

| sed -i "s|enabled=1|enabled=0|g" /etc/yum/pluginconf.d/fastestmirror.conf

mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup

curl -o /etc/yum.repos.d/CentOS-Base.repo https://www.xmpan.com/Centos-6-Vault-Aliyun.repo

yum clean all

yum makecache |

如无法下载Centos-6-Vault-Aliyun.repo文件,可以将以下内容复制存为文件使用即可。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

| # CentOS-Base.repo

#

# The mirror system uses the connecting IP address of the client and the

# update status of each mirror to pick mirrors that are updated to and

# geographically close to the client. You should use this for CentOS updates

# unless you are manually picking other mirrors.

#

# If the mirrorlist= does not work for you, as a fall back you can try the

# remarked out baseurl= line instead.

#

#

[base]

name=CentOS-6.10 - Base - mirrors.aliyun.com

failovermethod=priority

baseurl=http://mirrors.aliyun.com/centos-vault/6.10/os/$basearch/

gpgcheck=1

gpgkey=http://mirrors.aliyun.com/centos-vault/RPM-GPG-KEY-CentOS-6

#released updates

[updates]

name=CentOS-6.10 - Updates - mirrors.aliyun.com

failovermethod=priority

baseurl=http://mirrors.aliyun.com/centos-vault/6.10/updates/$basearch/

gpgcheck=1

gpgkey=http://mirrors.aliyun.com/centos-vault/RPM-GPG-KEY-CentOS-6

#additional packages that may be useful

[extras]

name=CentOS-6.10 - Extras - mirrors.aliyun.com

failovermethod=priority

baseurl=http://mirrors.aliyun.com/centos-vault/6.10/extras/$basearch/

gpgcheck=1

gpgkey=http://mirrors.aliyun.com/centos-vault/RPM-GPG-KEY-CentOS-6

#additional packages that extend functionality of existing packages

[centosplus]

name=CentOS-6.10 - Plus - mirrors.aliyun.com

failovermethod=priority

baseurl=http://mirrors.aliyun.com/centos-vault/6.10/centosplus/$basearch/

gpgcheck=1

enabled=0

gpgkey=http://mirrors.aliyun.com/centos-vault/RPM-GPG-KEY-CentOS-6

#contrib - packages by Centos Users

[contrib]

name=CentOS-6.10 - Contrib - mirrors.aliyun.com

failovermethod=priority

baseurl=http://mirrors.aliyun.com/centos-vault/6.10/contrib/$basearch/

gpgcheck=1

enabled=0

gpgkey=http://mirrors.aliyun.com/centos-vault/RPM-GPG-KEY-CentOS-6 |

linux修改ssh端口脚本

方法一:

复制以下内容到脚本ssh.sh然后使用命令sh ssh.sh就可以了。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

| # Use default SSH port 22. If you use another SSH port on your server

if [ -e "/etc/ssh/sshd_config" ];then

[ -z "`grep ^Port /etc/ssh/sshd_config`" ] && ssh_port=22 || ssh_port=`grep ^Port /etc/ssh/sshd_config | awk '{print $2}'`

while :; do echo

read -p "Please input SSH port(Default: $ssh_port): " SSH_PORT

[ -z "$SSH_PORT" ] && SSH_PORT=$ssh_port

if [ $SSH_PORT -eq 22 >/dev/null 2>&1 -o $SSH_PORT -gt 1024 >/dev/null 2>&1 -a $SSH_PORT -lt 65535 >/dev/null 2>&1 ];then

break

else

echo "${CWARNING}input error! Input range: 22,1025~65534${CEND}"

fi

done

if [ -z "`grep ^Port /etc/ssh/sshd_config`" -a "$SSH_PORT" != '22' ];then

sed -i "s@^#Port.*@&\nPort $SSH_PORT@" /etc/ssh/sshd_config

elif [ -n "`grep ^Port /etc/ssh/sshd_config`" ];then

sed -i "s@^Port.*@Port $SSH_PORT@" /etc/ssh/sshd_config

fi

cp /etc/selinux/config /etc/selinux/config_$baktime

sed -i '/SELINUX/s/\(enforcing\|permissive\)/disabled/' /etc/selinux/config

if [ -e /etc/sysconfig/selinux ]

then

cp /etc/sysconfig/selinux /etc/sysconfig/selinux_$baktime

sed -i '/SELINUX/s/\(enforcing\|permissive\)/disabled/' /etc/sysconfig/selinux

fi

setenforce 0

systemctl enable firewalld

systemctl start firewalld

firewall-cmd --zone=public --add-port=$SSH_PORT/tcp --permanent

firewall-cmd --reload

service sshd restart

fi |

方法二:(推荐)

以下这个直接运行就更快捷。

1

2

3

4

5

6

| firewall-cmd --zone=public --add-port=8899/tcp --permanent

firewall-cmd --reload

sed -i '/#Port 22/s/#Port 22/Port 8899/' /etc/ssh/sshd_config

sed -i '/#UseDNS yes/s/#UseDNS yes/UseDNS no/' /etc/ssh/sshd_config

service sshd restart

/bin/systemctl restart sshd.service |

8899就是更改后的端口。自己改变一下。

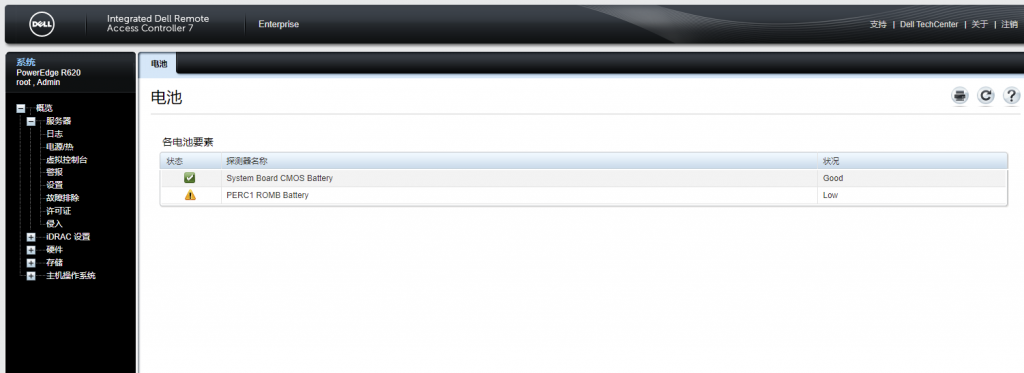

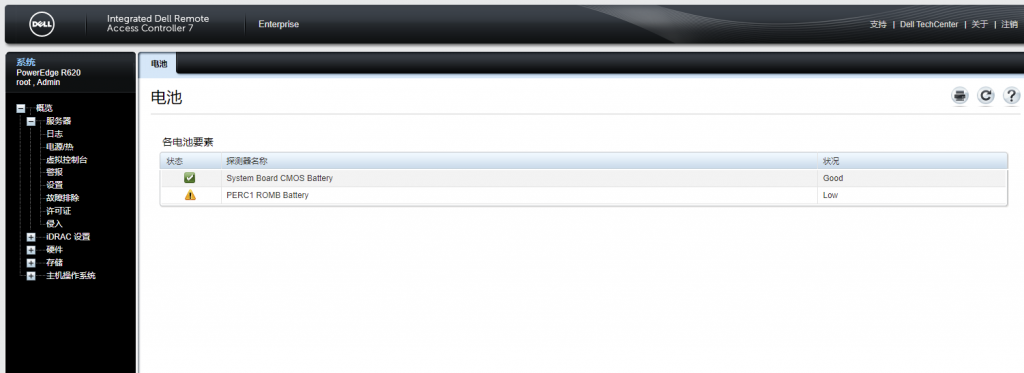

DELL R620的机器有好几年了。bios电池也快没电了。idrac老显示黄标。于是更换了个新的电池。以为搞定了。不想还是反复提示:

系统事件日志报:The PERC1 battery is low.

电池 显示黄标

上网查了一下,dell还是有提供解决办法的。具体办法需要下载效验工具文件。不过这个工具好像是对硬盘阵列用的。也不知道为什么能也用于校对电池。

我下的是LINUX下的。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

| wget https://downloads.dell.com/FOLDER03559396M/1/perccli-1.17.10-1.noarch.rpm

rpm -ivh perccli-1.17.10-1.noarch.rpm

[root@localhost perccli]# cd /opt/MegaRAID/perccli //进入程序目录。默认perccli64是不能运行的。不是内部命令。

[root@localhost perccli]# ./perccli64 /c0/bbu show all >/root/a.txt //转存一下信息很长。

//我选发一部分发出来比较重要的提示信息给大家标出来。

BBU_Capacity_Info :

=================

------------------------------------------------------

Property Value

------------------------------------------------------

Relative State of Charge 0%

Absolute State of charge 0%

Remaining Capacity 0 mAh //主要看这里这是显示0其实不对。新电池应该是满的

Full Charge Capacity 396 mAh //电池主容量以下运行校对命令后再运行show all后这两个地方应该会显示一致。

Run time to empty Battery is not being charged

Average time to empty 0 min

Average Time to full Battery is not being charged

Cycle Count 15

Max Error 0%

Remaining Capacity Alarm 0 mAh

Remining Time Alarm 0 minutes(s)

------------------------------------------------------

//运行以下校对命令校对电池容量。

[root@localhost perccli]# ./perccli64 /c0/bbu start learn

Controller = 0

Status = Success

Description = None

BBU_Set_Prop :

============

------------------------

BBU-Prop Description

------------------------

Start Learn Success

------------------------

//这样就完成了校对工作。

[root@localhost perccli]# ./perccli64 /c0/bbu show all >/root/b.txt //转存一下新的信息。可以看到如下比较重要的

BBU_Capacity_Info :

=================

------------------------------------------------------

Property Value

------------------------------------------------------

Relative State of Charge 100%

Absolute State of charge 0%

Remaining Capacity 396 mAh //这里正确的应该有显示不是0了。

Full Charge Capacity 396 mAh

Run time to empty Battery is not being charged

Average time to empty 32 min

Average Time to full Battery is not being charged

Cycle Count 15

Max Error 0%

Remaining Capacity Alarm 0 mAh

Remining Time Alarm 0 minutes(s)

------------------------------------------------------ |

关机。拔掉所有的电源。然后过15分钟接上开机。然后再进idrac看一下电池显示。应该全绿标了。

火狐浏览器报错 建立安全连接失败 连接到idrac6时发生错误。您正试图导入一个与已存在证书相同颁发者和序列号但却不相同的证书。错误代码SEC_ERROR_REU

类似以上的这种错误提示。网上找了一通代码错误的处理办法没用。没解决问题。还以为是idrac挂了。后面终于找到网上有人给出的方法。很有效果:

方法一、鼠标放在浏览器最上方边框处点击右键,选择菜单栏,选择帮助>故障排除信息。打开应用程序概要>配置文件夹。

方法二、地址框运行about:support 然后同上选择帮助>故障排除信息。打开应用程序概要>配置文件夹。

一般在这类目录下:C:\Users\Administrator\AppData\Roaming\Mozilla\Firefox\Profiles\***.default-release-*

删除cert9.db文件就可以了。(先关掉火狐浏览器再删除)